Analyse de composition des applications

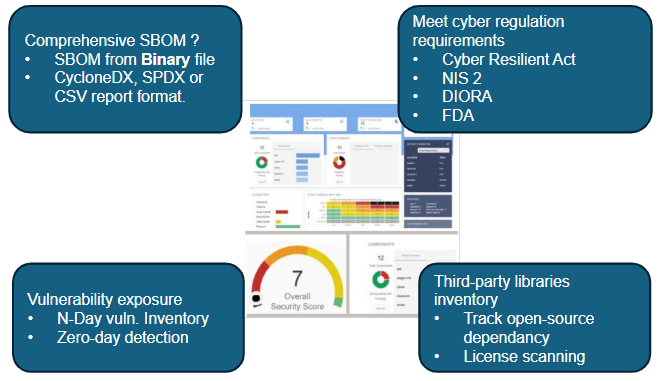

Comment l'Analyse de Composition sur les Binaires (BCA) réalisée par ISIT renforce la sécurité de vos logiciels : SBOM, identification des vulnérabilités et conformité réglementaire.

Renforcez la sécurité de vos applications et répondez à la réglementation

Dans un monde numérique où les logiciels sont omniprésents et de plus en plus complexes, la cybersécurité est devenue une priorité absolue. La détection des vulnérabilités est essentielle pour se prémunir de toute attaques et de toute conséquence financière.

L'Analyse de Composition des applications Binaires (BCA), permettant de dresser un inventaire exhaustif des composants logiciels (SBOM) constituant une application, est un élément crucial de cette sécurité.

L'Analyse de Composition des applications Binaires (BCA), permettant de dresser un inventaire exhaustif des composants logiciels (SBOM) constituant une application, est un élément crucial de cette sécurité.

Qu'est-ce que la SBOM ?

- Liste exhaustive des composants logiciels, open source et tiers, utilisés dans une application.

- Avantages : identification rapide des vulnérabilités et visibilité sur les dépendances

- Importance : facilite la gestion des risques de sécurité et la maintenance des applications et réduit des risques de non-conformité réglementaire

- Etapes :

1. Edition de la SBOM : analyse du code pour identifier les composants logiciels constituants l’application

2. Gestion des vulnérabilités (N-Days) : identification des vulnérabilités connues des composants logiciels détectés

3. Gestion des licences : identification des types de licences des composants open source

Comment ISIT réalise votre analyse de composition logiciel ?

1. Analyse de votre besoin en collaboration avec notre équipe commerciale pour définir la profondeur d’analyse souhaitée.

2. Fourniture de votre application (fichier binaire/exécutable) à nos experts.

3. Réalisation de l’analyse de composition logicielle par nos experts techniques.

4. Génération du rapport d’analyse : SBOM, licences OSS, vulnérabilité

5. Livraison du rapport dans l'un des formats suivants : CycloneDX, SPDX ou CSV.

2. Fourniture de votre application (fichier binaire/exécutable) à nos experts.

3. Réalisation de l’analyse de composition logicielle par nos experts techniques.

4. Génération du rapport d’analyse : SBOM, licences OSS, vulnérabilité

5. Livraison du rapport dans l'un des formats suivants : CycloneDX, SPDX ou CSV.

Pourquoi faire une analyse de la composition binaire ?

- Conformité et transparence : De plus en plus de réglementations et de normes exigent la transparence sur la composition des logiciels. Une SBOM fournit une documentation claire et exhaustive, facilitant la mise en conformité de votre logiciel.

- Sécurité de la chaîne d'approvisionnement : Sécuriser la chaîne d’approvisionnement logicielle est aujourd’hui indispensable. Une SBOM permet de détecter les composants compromis ou malveillants, en renforçant la sécurité de l'ensemble du cycle de développement.

- Maintenance et mise à jour : Une SBOM facilite la maintenance et la mise à jour des logiciels, en fournissant une vue d'ensemble des composants logiciels et de leur dépendance tout en indiquant si elles existent les versions mises à jour de ces composants.