Shift Left Testing et ses avantages

trait de séparation

Temps de lecture : 6 min

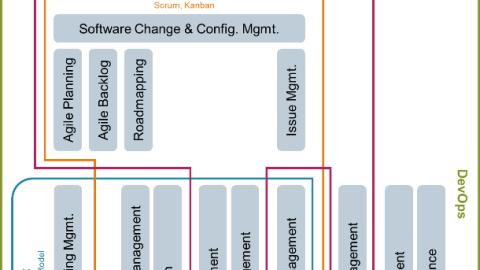

Les pratiques de test ont changé à gauche dans le processus de développement de logiciels en raison du défi croissant de développer et de fournir des logiciels sécurisés de haute qualité au rythme concurrentiel d’aujourd’hui. Les méthodologies agiles et l’approche DevOps ont été créées pour répondre à ces besoins.

Dans cet article, WhiteSource a cartographié les bases des pratiques de décalage vers la gauche dans le pipeline DevOps, et comment vous pouvez déplacer à gauche vos tests de sécurité et de conformité open source.

Dans cet article, WhiteSource a cartographié les bases des pratiques de décalage vers la gauche dans le pipeline DevOps, et comment vous pouvez déplacer à gauche vos tests de sécurité et de conformité open source.

Au sommaire de cet article :

Qu’est-ce que Shift Left?

Autrefois, les cycles typiques de développement et d’assurance qualité étaient organisés autour de « niveaux de base ». Les développeurs travaillaient au niveau de base et lorsque cela était fait, il était transmis à l’assurance qualité. L’équipe d’assurance qualité devait ensuite tester ce niveau de base et fournir les résultats à l’équipe de développement pour qu’elle les corrige. Ensuite, le cycle devait être répété si nécessaire.

Depuis, l’industrie du développement de logiciels a appris qu’il est plus facile et moins coûteux de corriger les bogues détectés plus tôt dans le processus. De nouvelles stratégies de modification des tests plus tôt dans le cycle de vie du développement logiciel ont été introduites pour aider à identifier les problèmes le plus tôt possible. La détection précoce accélère le processus de prise de mesures correctives, réduisant ainsi le temps et le coût de la résolution de ces problèmes. Se déplacer vers la gauche signifie tester le plus tôt possible – ou déplacer le processus vers la gauche dans le pipeline DevOps.

Depuis, l’industrie du développement de logiciels a appris qu’il est plus facile et moins coûteux de corriger les bogues détectés plus tôt dans le processus. De nouvelles stratégies de modification des tests plus tôt dans le cycle de vie du développement logiciel ont été introduites pour aider à identifier les problèmes le plus tôt possible. La détection précoce accélère le processus de prise de mesures correctives, réduisant ainsi le temps et le coût de la résolution de ces problèmes. Se déplacer vers la gauche signifie tester le plus tôt possible – ou déplacer le processus vers la gauche dans le pipeline DevOps.

Shift Left et DevOps

Le passage à gauche est un élément essentiel de l’approche DevOps, qui nécessite de tester les logiciels tôt et souvent. Les tests, les commentaires et les révisions sont effectués en continu, sur une base quotidienne. Comme d’autres processus DevOps, cela favorise l’agilité et permet à l’équipe de projet d’intensifier ses efforts pour augmenter la productivité.

La détection différée d’éventuels problèmes peuvent être très coûteux. Selon le plus récent rapport d’IBM sur le coût d’une violation de données 2021, présentant des recherches du Ponemon Institute, les coûts des violations de données sont passés de 3,86 millions de dollars à 4,24 millions de dollars, le coût total moyen le plus élevé des 17 ans d’histoire de ce rapport. Cela n’inclut même pas la pression de respecter – ou de manquer – les dates de sortie. Au fur et à mesure que les étapes de développement logiciel progressent, le coût de la résolution des bogues découverts augmente également, souvent de manière exponentielle.

Shift Left consiste à découvrir autant de problèmes que possible le plus tôt possible dans le processus de développement logiciel, de sorte que le coût de leur résolution soit sous contrôle. En testant souvent, votre équipe et les parties prenantes peuvent assurer une meilleure visibilité et un meilleur contrôle sur l’état actuel du code et prendre des décisions éclairées tout au long du projet. Mais le décalage à gauche est-il suffisant, à sa manière traditionnelle, aujourd’hui ?

La détection différée d’éventuels problèmes peuvent être très coûteux. Selon le plus récent rapport d’IBM sur le coût d’une violation de données 2021, présentant des recherches du Ponemon Institute, les coûts des violations de données sont passés de 3,86 millions de dollars à 4,24 millions de dollars, le coût total moyen le plus élevé des 17 ans d’histoire de ce rapport. Cela n’inclut même pas la pression de respecter – ou de manquer – les dates de sortie. Au fur et à mesure que les étapes de développement logiciel progressent, le coût de la résolution des bogues découverts augmente également, souvent de manière exponentielle.

Shift Left consiste à découvrir autant de problèmes que possible le plus tôt possible dans le processus de développement logiciel, de sorte que le coût de leur résolution soit sous contrôle. En testant souvent, votre équipe et les parties prenantes peuvent assurer une meilleure visibilité et un meilleur contrôle sur l’état actuel du code et prendre des décisions éclairées tout au long du projet. Mais le décalage à gauche est-il suffisant, à sa manière traditionnelle, aujourd’hui ?

Déplacement des tests Open Source vers la gauche (Shift Left)

À l’origine, les tests de décalage à gauche étaient axés sur le test de code propriétaire. Mais qu’en est-il de vos composants open source et tiers ? Quand vérifiez-vous que vos projets logiciels ne contiennent pas de licences problématiques ou de versions obsolètes ou vulnérables de composants open source ?

Les composants open source sont devenus des éléments de base des produits logiciels d’aujourd’hui, utilisés à grande échelle par presque toutes les sociétés de logiciels commerciales. Concentrer les tests de décalage à gauche sur le code propriétaire ne suffit pas. Il est crucial d’inclure des tests de sécurité et de conformité open source dans les pratiques de virage à gauche.

Cela nécessite d’appliquer une stratégie DevOps à la gestion de la sécurité et de la conformité open source, en intégrant des outils d’analyse de composition logicielle (SCA) dans les processus de codage et de génération, afin de tester les composants open source tôt et souvent.

Les composants open source sont devenus des éléments de base des produits logiciels d’aujourd’hui, utilisés à grande échelle par presque toutes les sociétés de logiciels commerciales. Concentrer les tests de décalage à gauche sur le code propriétaire ne suffit pas. Il est crucial d’inclure des tests de sécurité et de conformité open source dans les pratiques de virage à gauche.

Cela nécessite d’appliquer une stratégie DevOps à la gestion de la sécurité et de la conformité open source, en intégrant des outils d’analyse de composition logicielle (SCA) dans les processus de codage et de génération, afin de tester les composants open source tôt et souvent.

Déplacement des tests de sécurité vers la gauche (Shift Left)

En ce qui concerne les tests de sécurité, la sécurité open source est différente du code propriétaire. Les problèmes sont détectés par une communauté nombreuse, active, compétente et engagée qui détecte et publie en permanence de nouvelles vulnérabilités open source.

Rien qu’en 2021, plus de 10 000 vulnérabilités de sécurité connues ont été détectées dans les composants open source. L’augmentation continue des vulnérabilités open source nécessite l’utilisation d’un outil automatisé de détection et de correction qui s’aligne sur la stratégie de transition vers la gauche de votre organisation, en testant vos composants open source le plus tôt possible dans le processus de développement.

Rien qu’en 2021, plus de 10 000 vulnérabilités de sécurité connues ont été détectées dans les composants open source. L’augmentation continue des vulnérabilités open source nécessite l’utilisation d’un outil automatisé de détection et de correction qui s’aligne sur la stratégie de transition vers la gauche de votre organisation, en testant vos composants open source le plus tôt possible dans le processus de développement.

Déplacement de la conformité vers la gauche (Shift Left)

La conformité des licences open source est également essentielle lors de la mise en œuvre d’une stratégie de virage à gauche dans votre gestion open source. Les organisations doivent s’assurer que tous les composants open source sont sous licence correctement. Pas de licence, signifie qu’il s’agit simplement d’un code public, mais l’auteur détient toujours les droits d’auteur et vous ne pouvez pas l’utiliser. En outre, la conformité exige que les licences open source de votre base de code soient compatibles et que vous puissiez vous conformer à la licence open source.

Mise en œuvre d’une stratégie globale de virage à gauche (Shift Left)

Les tests Shift Left sont un élément important de la maturité DevSecOps et sont allés bien au-delà des premiers tests d’assurance qualité. Afin d’assurer la sécurité de vos produits logiciels tout en respectant des délais de livraison serrés, l’approche de virage à gauche doit également être mise en œuvre dans les pratiques AppSec.

À mesure que nos systèmes d’écho de développement logiciel deviennent plus complexes et plus stratifiés, couvrant les microservices, le cloud et les conteneurs, pour ne citer que quelques plates-formes, une stratégie de virage à gauche solide doit s’adresser à toutes les plates-formes et à tous les langages.

Cela nécessite l’adoption d’outils de test automatisés qui peuvent être facilement intégrés dès le début du processus de développement, mais cela ne suffit pas. Il est crucial de s’assurer que ces outils soient mis en œuvre par toutes les équipes. Cela signifie aussi que les outils doivent s’intégrer de manière transparente dans les environnements de développement et DevOps, afin de ne pas interrompre ou retarder le développement.

Un autre aspect important d’une stratégie efficace de test de virage à gauche est d’assurer une hiérarchisation et une correction précoces des vulnérabilités. Comme les organisations investissent dans une variété d’outils de test automatisés, il est important de choisir des outils qui vont au-delà de la détection des vulnérabilités, pour couvrir la hiérarchisation et la correction. Sinon, votre stratégie de décalage vers la gauche est incomplète, ce qui vous laisse avec une liste d’alertes de vulnérabilité en constante expansion.

À mesure que nos systèmes d’écho de développement logiciel deviennent plus complexes et plus stratifiés, couvrant les microservices, le cloud et les conteneurs, pour ne citer que quelques plates-formes, une stratégie de virage à gauche solide doit s’adresser à toutes les plates-formes et à tous les langages.

Cela nécessite l’adoption d’outils de test automatisés qui peuvent être facilement intégrés dès le début du processus de développement, mais cela ne suffit pas. Il est crucial de s’assurer que ces outils soient mis en œuvre par toutes les équipes. Cela signifie aussi que les outils doivent s’intégrer de manière transparente dans les environnements de développement et DevOps, afin de ne pas interrompre ou retarder le développement.

Un autre aspect important d’une stratégie efficace de test de virage à gauche est d’assurer une hiérarchisation et une correction précoces des vulnérabilités. Comme les organisations investissent dans une variété d’outils de test automatisés, il est important de choisir des outils qui vont au-delà de la détection des vulnérabilités, pour couvrir la hiérarchisation et la correction. Sinon, votre stratégie de décalage vers la gauche est incomplète, ce qui vous laisse avec une liste d’alertes de vulnérabilité en constante expansion.

Adopter l’approche de test Shift Left

L’approche Shift Left existe depuis un certain temps. À mesure que le paysage des menaces évolue, que les environnements de développement se développent et que les calendriers de publication deviennent de plus en plus serrés, nous devons continuellement mettre à jour notre approche et nos stratégies de virage à gauche.

Les outils et les processus qui auraient pu fonctionner il y a quelques années ne suffisent plus à garantir la qualité, la sécurité et la rapidité. Les organisations doivent s’assurer que leurs stratégies de virage à gauche restent à jour et peuvent relever les défis actuels en matière de sécurité des applications.

Les outils et les processus qui auraient pu fonctionner il y a quelques années ne suffisent plus à garantir la qualité, la sécurité et la rapidité. Les organisations doivent s’assurer que leurs stratégies de virage à gauche restent à jour et peuvent relever les défis actuels en matière de sécurité des applications.