Sécuriser sa ISP

trait de séparation

Temps de lecture : 4 minutes

La cybersécurité est devenue un aspect critique du paysage technologique moderne, en particulier dans des secteurs comme l'automobile, où la programmation in-situ (ISP) est largement utilisée.

Alors que les industries continuent d'adopter des technologies avancées, telles que les véhicules autonomes, la nécessité de protéger les systèmes contre les cybermenaces devient primordiale.

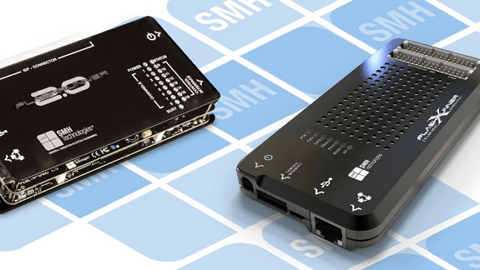

Cet article vise à explorer comment le FlashRunner, programmateur universel de premier plan, répond à ces besoins évolutifs du marché en intégrant des mesures de cybersécurité robustes. Les mécanismes de sécurité fournis par le FlashRunner garantissent l'intégrité, la confidentialité et la traçabilité des données, contribuant ainsi à des opérations plus sûres et plus fiables au sein des applications automobiles.

La cybersécurité est de plus en plus cruciale pour la programmation in-system (ISP), en particulier dans le contexte des applications automobiles, où la protection des systèmes embarqués est essentielle.

Le programmateur universel FlashRunner fournit une suite complète de fonctionnalités de sécurité conçues pour protéger les appareils contre les attaques, garantissant ainsi un déploiement sûr dans les applications client. Cela est particulièrement important dans les projets automobiles, y compris les véhicules autonomes, qui exigent des niveaux de sécurité élevés en raison de leurs fonctions de sécurité critiques.

Cybersécurité et mesures clés du FlashRunner

Le FlashRunner, programateur de SMH Technologies, prend en charge une large gamme d'architectures de microcontrôleurs et offre divers mécanismes de sécurité tels que les fusibles programmables une fois (OTP "One Time Password"), les verrous de port de débogage permanents et les protections de mémoire si disponibles sur l'appareil.

Il existe en revanche des fonctionnalités qui sont implémentées directement par le FlashRunner et qui peuvent donc être utilisées sur n'importe quel appareil.

Pour répondre aux différents aspects de la cybersécurité, le FlashRunner intègre plusieurs mesures clés :

Chaque FlashRunner se voit attribuer une clé de cryptage unique, que l'utilisateur peut régénérer selon ses besoins. Ce processus sécurise non seulement les données statiques, mais assure également la protection des données dynamiques tout au long des cycles de programmation.

Il existe en revanche des fonctionnalités qui sont implémentées directement par le FlashRunner et qui peuvent donc être utilisées sur n'importe quel appareil.

Pour répondre aux différents aspects de la cybersécurité, le FlashRunner intègre plusieurs mesures clés :

- Protection anti-piratage :

Chaque FlashRunner se voit attribuer une clé de cryptage unique, que l'utilisateur peut régénérer selon ses besoins. Ce processus sécurise non seulement les données statiques, mais assure également la protection des données dynamiques tout au long des cycles de programmation.

- Protection de la propriété intellectuelle :

- Intégrité des données :

- Traçabilité :