Le cadre de la cybersécurité dans les aéronefs et systèmes civils

trait de séparation

Temps de lecture : 10 minutes

Au sommaire :

- L'histoire jusqu'à présent

- Évaluation de la cybersécurité et aperçu du processus de développement

- Définir la fonction prévue du système

- Connectivité aux dispositifs ou réseaux externes

- Créer le(s) diagramme(s) de flux de données

- Évaluer l'impact de la connectivité sur la cybersécurité et élaborer des mesures d'atténuation

- Procéder à l'évaluation de la cybersécurité

- Validation et vérification de l'architecture, de la conception et de l’implémentation de la cybersécurité

- Cycle en V du processus de développement de la cybersécurité et d'évaluation des risques

- Recours à des consultants pour les projets conformes

- Conseil structuré

- Soutien aux projets conformes à l'ensemble DO-326/ED-202

- Résumé

Introduction

Le processus de certification de l’aviation civile est règlementé dans l’union européenne par un ensemble de règles communes dans le domaine et instituant une Agence de l’Union européenne pour la sécurité aérienne (EASA), au travers du règlement (EU) 2018/1139.

Le principe de base de la certification est l'assurance de la sécurité au niveau de la conception, de l'exploitation et de la maintenance. Les processus de certification de l’aviation civile sont axés sur l’implémentation d’un niveau de rigueur dans toute activité afin de garantir que les fonctions critiques pour la sécurité répondent aux niveaux d'assurance de conception appropriés.

La cybersécurité est devenue depuis une décénieun défi majeur dans le développement et la certification des systèmes aérospatiaux.

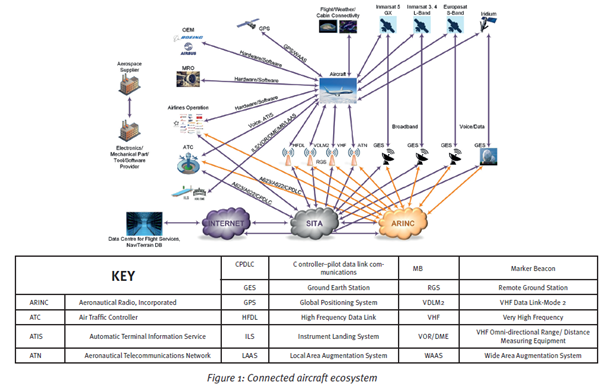

De plus en plus, les réseaux de communication ainsi que les aéronefs sont connectés à l'internet (du nez à la queue) et à d'autres réseaux privés (figure 1). Les services connectés peuvent inclure les prévisions météorologiques, les données de maintenance et le haut débit dans la cabine en tant que divertissement à bord (In-Flight Entertainment, IFE).

Le système ACARS (Aircraft Communication Addressing and Reporting System) utilise traditionnellement un système de liaison de données numérique pour la transmission de messages courts entre les aéronefs et les stations au sol par radio à bande aérienne ou par satellite. L'ACARS intègre désormais le protocole Internet (IP), le téléchargement de bases de données et de nombreuses autres technologies.

Toutefois, en raison de ces progrès dans le domaine des communications, un système aéroporté ou un aéronef non sécurisé peut compromettre la sécurité des opérations.

Le principe de base de la certification est l'assurance de la sécurité au niveau de la conception, de l'exploitation et de la maintenance. Les processus de certification de l’aviation civile sont axés sur l’implémentation d’un niveau de rigueur dans toute activité afin de garantir que les fonctions critiques pour la sécurité répondent aux niveaux d'assurance de conception appropriés.

La cybersécurité est devenue depuis une décénieun défi majeur dans le développement et la certification des systèmes aérospatiaux.

De plus en plus, les réseaux de communication ainsi que les aéronefs sont connectés à l'internet (du nez à la queue) et à d'autres réseaux privés (figure 1). Les services connectés peuvent inclure les prévisions météorologiques, les données de maintenance et le haut débit dans la cabine en tant que divertissement à bord (In-Flight Entertainment, IFE).

Le système ACARS (Aircraft Communication Addressing and Reporting System) utilise traditionnellement un système de liaison de données numérique pour la transmission de messages courts entre les aéronefs et les stations au sol par radio à bande aérienne ou par satellite. L'ACARS intègre désormais le protocole Internet (IP), le téléchargement de bases de données et de nombreuses autres technologies.

Toutefois, en raison de ces progrès dans le domaine des communications, un système aéroporté ou un aéronef non sécurisé peut compromettre la sécurité des opérations.

Les problèmes qui existent dans le domaine de la cybersécurité ont migré vers les réseaux aéronautiques connectés, où les risques associés augmentent de façon exponentielle. Historiquement, les systèmes aérospatiaux n'ont pas été développés en tenant compte de la sécurité, de sorte que les mises à jour logicielles pour les exigences de sécurité sur les bases de certification post facto sont soit coûteuses, soit inefficaces. Au fil des ans, le transport aérien s'est forgé une réputation enviable de fiabilité et de confiance, et cette situation risque de la compromettre.

Le défi consiste à établir un cadre de sécurité commun, étayé par les lignes directrices les plus appropriées en matière de meilleures pratiques, afin de constituer un écosystème solide et sûr. Par exemple, les lignes directrices de la RTCA basées sur la norme DO-326A seraient plus appropriées pour le développement d'une unité de remplacement de ligne (LRU), tandis que les normes ISO 27001 et NIST (National Institute of Standards and Technology) seraient plus applicables à l'infrastructure de technologie de l'information (TI) d’appui aux opérations.

La participation active des principales agences gouvernementales et des acteurs privés (fabricants d'équipements d'origine (OEM), fournisseurs et autres) sera essentielle à l'élaboration d'un cadre harmonisé, unifié et exploitable à partir duquel une feuille de route et une stratégie pourront être élaborées.

Le partage des menaces actuelles, des atteintes récentes à la sécurité et de l'évolution des renseignements est essentiel pour faire face aux menaces futures, car les cyberattaques réussies, comme les logiciels d’extorsion (ransomware), sont souvent copiées. Une prise de conscience des dernières méthodes d'attaque et des vulnérabilités exploitées peut contribuer à atténuer ou à contrecarrer l'impact de nouvelles attaques sur la continuité de service et l’intégrité des opérations.

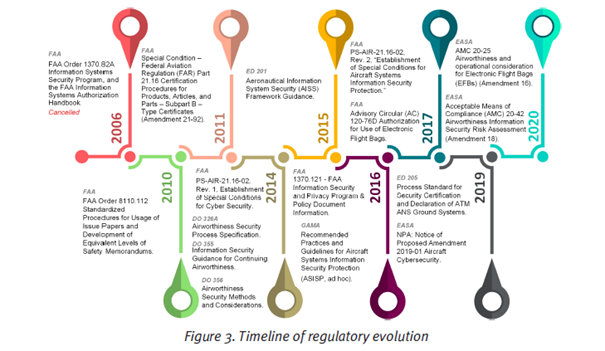

L’historique jusqu’à maintenant

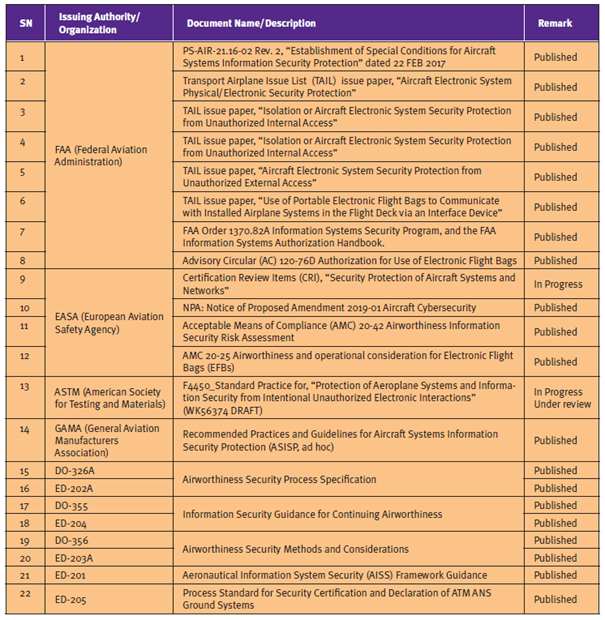

Une liste détaillée des règlements et des lignes directrices est présentée dans le tableau ci-dessous :

Figure 2 : Regulatory guidance

Dans l'Union Européenne, les règles de navigabilité initiale régies par le règlement n° 748/2012 (figure 3) dont l’annexe 1 constitue la Part 21 requièrent une analyse des risques relatifs à la cybersécurité. Des moyens de conformité acceptables en regard de l’analyse des risques relatifs à la cybersécurité sont également publiés (AMC 20-42).

Cette méthode d’analyse, intitulée "Information Security Protection of Aircraft Systems and Networks"/"Aircraft Systems Information Security Protection", a été conçue pour garantir que la sécurité des opérations ne soit pas compromise par des menaces relatives à la cybersécurité.

Cela a permis de s'assurer que la cybersécurité était prise en compte dans le cadre des activités de certification des nouveaux types d'avions de transport aérien (CS25/14CFE Part 25) et des STC (Supplemental Type Certificates).

Le demandeur était tenu d'effectuer une "évaluation des risques liés à la sécurité de l'information du produit" afin de déterminer l'environnement opérationnel de la sécurité de l'information du produit, l'identification des menaces possibles, des vulnérabilités, des voies d'attaque (vecteur d'accès), des possibilités d'attaque/exploitation réussie, de l'impact d'une attaque et des méthodes d'atténuation/contre-mesures possibles.

La proposition d’amendement NPA 2019-01 (Aircraft cybersecurity) a ensuite été publiée par l’EASA afin de formaliser davantage la situation en introduisant des dispositions relatives à la cybersécurité dans les spécifications de certification applicables, tout en tenant compte des conditions spéciales existantes et des recommandations de l'Aviation Rulemaking Advisory Committee (ARAC) concernant la sécurité/protection des systèmes d'information des aéronefs (ASISP).

Le NPA 2019-01 a introduit de nouveaux moyens acceptables de conformité (AMC 20-42) qui détaillent les changements apportés à diverses spécifications de certification (CS) existantes, mises à jour pour inclure de nouvelles exigences en matière de cybersécurité.

En 2019, les lignes directrices internationales DO-326A / ED-202A intitulées "Airworthiness Security Process Specification" sont devenues les seuls moyens acceptables de conformité (AMC) pour la navigabilité initiale de la FAA et de l'EASA en matière de cybersécurité.

L'ensemble DO-326/ED-202 comprend également les documents d'accompagnement suivants :

- DO-356A/ED-203A : "Airworthiness Security Methods and Considerations" (Méthodes et considérations de sécurité en matière de navigabilité)

- DO-355/ED-204 : "Information Security Guidance for Continuing Airworthiness" (Guide de sécurité de l'information pour le maintien de la navigabilité)

- ED-201 : "Directives sur le cadre de sécurité des systèmes d'information aéronautique (AISS)".

- ED-205 : "Process Standard for Security Certification and Declaration of ATM ANS Ground Systems" (Norme de processus pour la certification et la déclaration de sécurité des systèmes terrestres des services de navigation aérienne)

Aperçu du processus d'évaluation et de développement de la sécurité

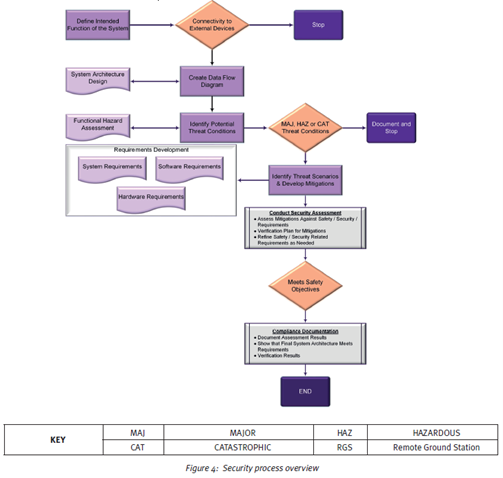

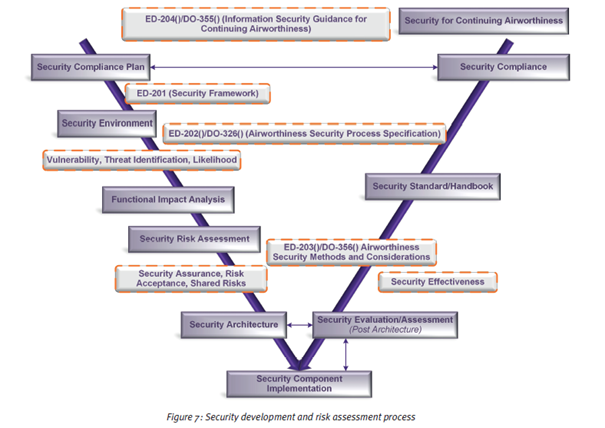

Les demandeurs qui souhaitent développer un système conforme à cet ensemble DO-326/ED-202 doivent suivre le processus illustré en figure 3.

Les des phases clés de ce processus sont décrites ci-dessous.

Au sommaire :

- Introduction

- L'histoire jusqu'à présent

- Évaluation de la cybersécurité et aperçu du processus de développement

- Définir la fonction prévue du système

- Connectivité aux dispositifs ou réseaux externes

- Créer le(s) diagramme(s) de flux de données

- Évaluer l'impact de la connectivité sur la cybersécurité et élaborer des mesures d'atténuation

- Procéder à l'évaluation de la cybersécurité

- Validation et vérification de l'architecture, de la conception et de l’implémentation de la cybersécurité

- Cycle en V du processus de développement de la cybersécurité et d'évaluation des risques

- Recours à des consultants pour les projets conformes

- Conseil structuré

- Soutien aux projets conformes à l'ensemble DO-326/ED-202

- Résumé

- Références

Définir la fonction prévue du système

Cette phase comprend la définition et la documentation des fonctions prévues du système, y compris les fonctions orientées vers le client et les fonctions de maintenance et d’appui. L'augmentation de la connectivité dans les fonctionnalités des systèmes d'aéronefs peut introduire de nouveaux risques associés à des vulnérabilités en matière de sécurité, car les pratiques recommandées (e.g, ARP 4761 Rev. A) et les lignes directrices similaires en matière de sécurité ne tiennent pas compte des interactions électroniques non autorisées délibérées par le biais d'exploits ou d'attaques. Une évaluation initiale est également nécessaire pour découvrir les aspects relatifs à la cybersécurité du système d'interface.

Connectivité avec des dispositifs ou des réseaux externes

Il est nécessaire de déterminer si des éléments du système sont connectés à des dispositifs ou à des réseaux externes. Pour chacune de ces connexions, il faut déterminer si le dispositif externe est reconnu comme étant de confiance ou non, les méthodes d'authentification, les mécanismes de partage des données (source/puits ou producteur/consommateur), les mécanismes d'accès (lecture seule, lecture/écriture) et les mécanismes de protection.

Créer le(s) diagramme(s) de flux de données

Ces diagrammes de flux de données décrivent la communication entre les composants des systèmes et les composants vers des systèmes externes (réseaux/dispositifs). Le(s) diagramme(s) de flux de données doit(vent) inclure les flux physiques et logiques.

Évaluer l'impact de la connectivité sur la sécurité des opérations et élaborer des mesures d'atténuation des risques relatifs à la cybersécurité

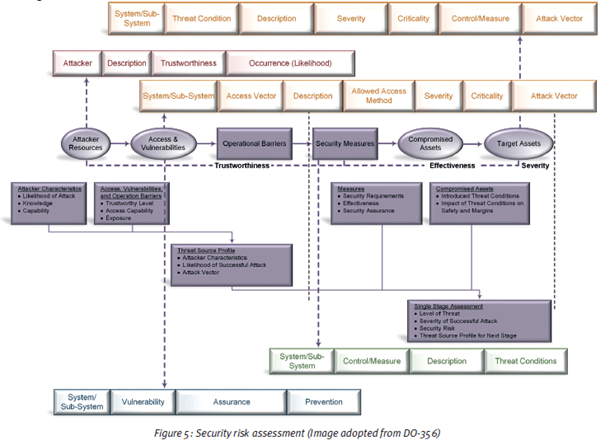

La modélisation des menaces est une approche structurée qui permet d'identifier et de hiérarchiser les menaces potentielles pesant sur un système, et de déterminer la l’impact que les mesures d'atténuation potentielles auraient en réduisant ou en neutralisant ces menaces. Elle définit les menaces et leur atténuation en termes de biens, d'attaquants, de vulnérabilités, de vecteurs d'accès, de conditions de menace, de scénarios de menace et de mesures de sécurité.

Les conditions de menace reflètent l'impact potentiel sur la fonction évaluée. Il peut s'agir de considérations relatives à la perte d'intégrité, de disponibilité ou de confidentialité associée à une fonction se manifestant par une condition trompeuse ou un dysfonctionnement. Les conditions de menace peuvent inclure des défaillances qui n'ont un effet sur la sécurité que lorsqu'elles sont combinées et qui pourraient donc être négligées dans l'examen qualitatif déductif, fonction par fonction, de l'analyse des dangers fonctionnels (FHA), ou dans le processus ascendant granulaire similaire déployé lors de l'évaluation de la sécurité des systèmes (SSA).

Le risque associé à chaque menace dépend de la probabilité d'occurrence, de l'impact (gravité) et de la proportionnalité des mesures correctives en résultant. La sophistication du mécanisme d'atténuation à développer dépend du facteur de risque global.

Les conditions de menace reflètent l'impact potentiel sur la fonction évaluée. Il peut s'agir de considérations relatives à la perte d'intégrité, de disponibilité ou de confidentialité associée à une fonction se manifestant par une condition trompeuse ou un dysfonctionnement. Les conditions de menace peuvent inclure des défaillances qui n'ont un effet sur la sécurité que lorsqu'elles sont combinées et qui pourraient donc être négligées dans l'examen qualitatif déductif, fonction par fonction, de l'analyse des dangers fonctionnels (FHA), ou dans le processus ascendant granulaire similaire déployé lors de l'évaluation de la sécurité des systèmes (SSA).

Le risque associé à chaque menace dépend de la probabilité d'occurrence, de l'impact (gravité) et de la proportionnalité des mesures correctives en résultant. La sophistication du mécanisme d'atténuation à développer dépend du facteur de risque global.

Procéder à une évaluation de la cybersécurité

Les menaces pour la cybersécurité identifiées au cours des phases précédentes du processus doivent désormais être évaluées. Une méthodologie populaire d'évaluation des menaces est "DREAD" (Damage, Reproducibility, Exploitability, Affected Users and Discoverability). La probabilité d'occurrence (P), l'impact (I) et le risque sont définis respectivement comme (R+E+DI), (D+A) et (P x I). Les menaces sont ensuite classées par ordre de priorité en fonction du score de risque, et des actions appropriées (mesures d'atténuation) sont élaborées pour chacune d'entre elles. Ces mesures d'atténuation doivent ensuite être prises en compte dans le processus d'élaboration des exigences, vérifiées et validées.

L'évaluation de la cybersécurité est ensuite réalisée, au cours de laquelle les mesures d'atténuation identifiées sont examinées au regard des exigences de cybersécurité, de sûreté de fonctionnement et des défaillances identifiées dans le cadre de la FHA (figure 5).

L'évaluation de la cybersécurité est ensuite réalisée, au cours de laquelle les mesures d'atténuation identifiées sont examinées au regard des exigences de cybersécurité, de sûreté de fonctionnement et des défaillances identifiées dans le cadre de la FHA (figure 5).

Validation et vérification de l'architecture, de la conception et de l’implémentation de la cybersécurité

Les techniques de vérification et de validation suivantes sont utilisées pour garantir l'efficacité des mesures d'atténuation :

- test fondés sur les exigences de cybersécurité

- tests d'atténuation des menaces

- tests des cas d'abus (mésusages délibérés), y compris à données d’entrée aléatoires (fuzzing)

- analyse statique du code

- analyse de la surface d'attaque

- analyse des vulnérabilités connues

- analyse de la composition des logiciels

- tests de pénétration

Le cycle en V du processus de développement de la cybersécurité et d'évaluation des risques

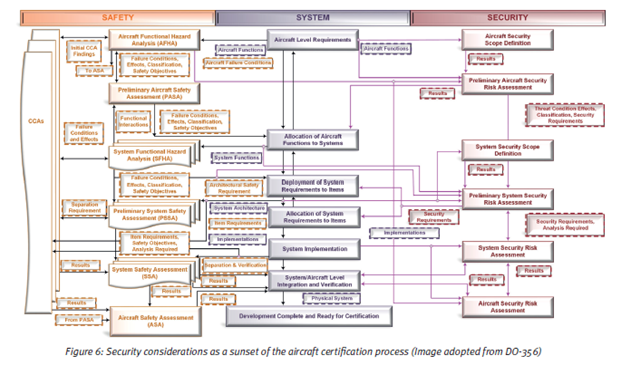

L'ensemble DO-326/ED-202 fournit une approche holistique du cycle de vie de la cybersécurité des aéronefs et de leurs systèmes, englobant la phase de planification, l'analyse d'impact, l'évaluation des risques de cybersécurité, la conception de l'architecture de cybersécurité, l’implémentation des composants de cybersécurité, la validation/vérification des exigences de cybersécurité et les considérations de cybersécurité pour le maintien de la navigabilité. Elle permet également une collaboration unifiée des processus, activités et produits du cycle de vie des systèmes, de la cybersécurité et de la sûreté de fonctionnement.

Lors de l'évaluation de la cybersécurité, les menaces, les scénarios de menace et la gravité sont analysés pour déterminer l'impact sur les conditions de défaillance et les sources de danger. L'architecture, la conception et les exigences de cybersécurité sont également coordonnées avec le développement du système.

La mise en œuvre de la sécurité ne doit pas être réalisée a posteriori, une fois le développement du système terminé.

L'approche unifiée du cycle de vie appelle ainsi à une plus grande collaboration avec les multiples parties prenantes des processus de cybersécurité, de système et de cybersécurité.

Lors de l'évaluation de la cybersécurité, les menaces, les scénarios de menace et la gravité sont analysés pour déterminer l'impact sur les conditions de défaillance et les sources de danger. L'architecture, la conception et les exigences de cybersécurité sont également coordonnées avec le développement du système.

La mise en œuvre de la sécurité ne doit pas être réalisée a posteriori, une fois le développement du système terminé.

L'approche unifiée du cycle de vie appelle ainsi à une plus grande collaboration avec les multiples parties prenantes des processus de cybersécurité, de système et de cybersécurité.

La figure 7 illustre la manière dont un cycle de développement de la cybersécurité peut être représenté dans un cycle de développement de systèmes/logiciels critiques pour la sécurité, basé sur les exigences et semblable à un cycle en V. Le document directeur supérieur est un plan de conformité à la cybersécurité.

Le premier document d'orientation est un plan de conformité de la cybersécurité; il s'agit d'un plan de certification des systèmes/logiciels, mais l'accent est mis entièrement sur les couches de cybersécurité dans le cadre d'une stratégie de défense en profondeur (y compris les couches intégrées, au niveau du système et au niveau du réseau). L'environnement de sécurité englobe l'environnement externe/interne du système considéré.

Les menaces, les vulnérabilités et la probabilité de réalisation de la menace (conduisant à l'exploitation) sont ensuite évaluées. Chaque exploitation potentielle est examinée en fonction de son impact potentiel sur la fonctionnalité et la cybersécurité, et une évaluation initiale des risques est effectuée pour connaître l'étendue de l'impact d'une attaque/exploitation possible.

Les méthodes d'atténuation ou les contre-mesures sont conçues pour contrecarrer une attaque éventuelle ou en réduire l'impact à un niveau acceptable. Une fois l'architecture et la conception de cybersécurité implémentées, de multiples techniques de vérification sont employées pour s'assurer que les mesures d'atténuation sont efficaces contre une attaque.

Il existe d'autres considérations de sécurité en dehors du système aéroporté connecté. Les systèmes associés pourraient également être ciblés ou constituer des sources d'attaque. Il s'agit notamment

- les centres de données pour les services de vol

- les fournisseurs de bases de données

- les opérations des compagnies aériennes

- les centres de maintenance, de réparation et de révision (MRO)

- les fournisseurs de services de liaison de données

- ordinateurs centraux de maintenance/systèmes de maintenance embarqués (OMS)

- unités de télédiagnostic

L'écosystème connecté de l’aviation civile est complexe ; il faut faire preuve de diligence et de planification pour garantir un système de travail sûr sans compromettre la sécurité aérienne.

Résumé

Le défi pour les autorités du monde entier est d'établir un cadre de sécurité commun étayé par les lignes directrices les plus appropriées en matière de meilleures pratiques afin de former un écosystème robuste et sûr.

En 2019, les lignes directrices internationales DO-326A/ED-202A intitulées "Airworthiness Security Process Specification" sont devenues le seul moyen acceptable de conformité pour la certification de navigabilité de la FAA et de l'EASA en matière de cybersécurité.

L'ensemble DO-326/ED-202 fournit une approche holistique du cycle de vie de la cybersécurité de l’aviation civile, englobant la phase de planification, l'analyse d'impact, l'évaluation des risques de cybersécurité, la conception de l'architecture de cybersécurité, l’implémentation des composants de cybersécurité, la validation/vérification des exigences de cybersécurité et les considérations relatives à la cybersécurité pour le maintien de la navigabilité.

En 2019, les lignes directrices internationales DO-326A/ED-202A intitulées "Airworthiness Security Process Specification" sont devenues le seul moyen acceptable de conformité pour la certification de navigabilité de la FAA et de l'EASA en matière de cybersécurité.

L'ensemble DO-326/ED-202 fournit une approche holistique du cycle de vie de la cybersécurité de l’aviation civile, englobant la phase de planification, l'analyse d'impact, l'évaluation des risques de cybersécurité, la conception de l'architecture de cybersécurité, l’implémentation des composants de cybersécurité, la validation/vérification des exigences de cybersécurité et les considérations relatives à la cybersécurité pour le maintien de la navigabilité.