IEC81001-5-1 : Renforcer la cybersécurité des DM

trait de séparation

Temps de lecture : 5 minutes

Le développement de dispositifs médicaux est un domaine hautement réglementé, où la sécurité et la disponibilité sont des exigences primordiales qui impliquent pour les dispositifs connectés, de traiter aussi les aspects de sûreté face aux menaces de cybersécurité en constante augmentation. Les normes internationales en vigueur donnent les préconisations permettant de garantir le respect des exigences règlementaires comme le maintien des performances essentielles de vos produits. Parmi celles-ci, la norme IEC 81001-5-1 fournit un cadre pour la mise en place d’un système de gestion de la sureté des logiciels de santé. Dans cet article, nous abordons les différentes facettes de cette norme et les bonnes pratiques à adopter.

Au sommaire de cet article consacré à la norme IEC 81001-5-1 :

IEC 81001-5-1 : Protéger les données de santé et assurer la continuité des soins

L'objectif principal de la norme IEC 81001-5-1 est de garantir l’intégrité, la disponibilité et la confidentialité des données d’un dispositif médical connecté utilisant un logiciel de santé.

Cette norme IEC 81001-5-1 vise à :

Cette norme IEC 81001-5-1 vise à :

- Prévenir les cyberattaques en identifiant les menaces potentielles et en réduisant les vulnérabilités du logiciel de santé

- Protéger les données sensibles, incluant les données personnelles du patient mais aussi les données du logiciel de santé permettant de rendre le service attendu, en mettant en œuvre des mesures de protections robustes pour empêcher tout accès non et/ou modification non autorisée des données

- Assurer la continuité des soins en garantissant la disponibilité des fonctions essentielles du logiciel de santé et du dispositif qui l’utilise en cas de cyberattaque, et la récupération rapide du fonctionnement normal en cas d’incident de cybersécurité.

- Renforcer la confiance des patients : en montrant que les mesures adéquates ont été prises pour protéger leurs données des attaques prévisibles et en communiquant des informations claires sur le niveau de cybersécurité du logiciel de santé.

IEC 81001-5-1 : Quels logiciels sont concernés ?

La norme IEC 81001-5-1 s'applique à tous les logiciels de dispositifs médicaux ou logiciels qui sont en eux-mêmes des dispositifs médicaux (SaMD : Software as Medical Device) soumis aux règlements médicaux, mais est de portée plus large en s’appliquant aussi à tout logiciel de santé, notamment :

- Les logiciels d’imagerie : utilisés pour analyser les images médicales (radiographies, IRM, etc.) .

- Les logiciels de diagnostic in vitro : utilisés pour planifier les analyses des prélèvements, automatiser la commande des instruments de laboratoire et produire les résultats des analyses voire fournir un premier niveau de diagnostic d’une maladie

- Les logiciels de traitement : intégrés ou non dans des systèmes médicaux électriques utilisés pour commander les équipements et fournir une aide à la mise en œuvre du traitement voire réaliser une opération de façon autonome (radiothérapie, pompe à infusion, chirurgie assistée par robot chirurgical… etc.)

- Les systèmes de surveillance de l’état des patients : utilisés pour renseigner des données de santé (éventuellement par des équipements portés par le patient ou de surveillance à domicile, comme de suivi d’apnée du sommeil par exemple) et remonter ces données dans le « cloud », pour une consultation à distance.

IEC 81001-5-1 : exigences

Lien avec l'IEC 62304 : Une complémentarité naturelle

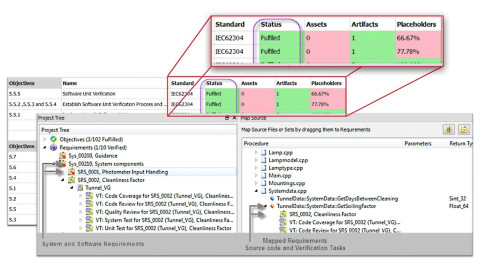

La norme IEC 81001-5-1 est une norme de système de gestion de la sûreté qui reprend à l’identique les processus requis par la norme IEC 62304, qui définit les exigences relatives au développement des logiciels de dispositifs médicaux, qu’elle complète avec des exigences spécifiques de sûreté du logiciel.

Parmi les principales exigences de la norme, on retrouve :

La norme IEC 81001-5-1 est une norme de système de gestion de la sûreté qui reprend à l’identique les processus requis par la norme IEC 62304, qui définit les exigences relatives au développement des logiciels de dispositifs médicaux, qu’elle complète avec des exigences spécifiques de sûreté du logiciel.

- IEC 62304 : spécifie les exigences relatives au processus au développement du logiciel incluant les activités de planification, gestion des risques, conception et vérification du logiciel, de gestion de configuration et de maintenance après mise en service du logiciel pour assurer la sécurité et la fiabilité d’un logiciel de dispositif médical.

- IEC 81001-5-1 : ajoute les exigences et activités spécifiques pour la cybersécurité aux activités précédentes dans chaque phase de cycle de vie du logiciel. Si la norme n’est pas (encore) harmonisée aux règlements médicaux de l’UE, elle représente néanmoins l’état de l’art servant de référentiel pour l’évaluation du respect des exigences règlementaires en matière de sûreté, et est reconnue comme un référentiel valable par la FDA américaine.

Parmi les principales exigences de la norme, on retrouve :

- L’appréciation des risques de sûreté : conduite selon la méthodologie prescrite par la norme ISO 14971, cette analyse consiste à réaliser l’identification des menaces et des vulnérabilités du logiciel, l’estimation des vulnérabilités, l’évaluation des risques associés et la définition des mesures de protection nécessaires en fonction des risques identifiés.

- « Secure-by-design », la cybersécurité par conception : les exigences de sureté doivent être prises en compte au plus tôt lors de la conception du logiciel, et ce à plusieurs niveaux : au niveau de l’architecture du logiciel par la définition des mécanismes de protection à mettre en œuvre, comme les contrôles d’accès des utilisateurs et d’authentification des composants logiciels, jusqu’à celui du code source par le respect de règles destinées à éliminer toute faille pouvant constituer une vulnérabilité potentielle, déjà exploitée ou encore inconnue (concept de « défense en profondeur »).

- La validation du niveau de cybersécurité : le logiciel doit faire l’objet de tests des vulnérabilités et des mesures de protection implémentées contre les menaces identifiées démontrant leur efficacité, ainsi que d’analyse de cybersécurité du code démontrant l’absence de faille exploitable.

- La maitrise des modifications du logiciel : une gestion de configuration rigoureuse doit être mise en place avec une définition des rôles et droits de chaque intervenant, la traçabilité des modifications doit être conservée et les procédures de mises à jour du logiciel doivent garantir l’intégrité et l’authenticité du logiciel mis en service.

- L’information des utilisateurs : la documentation d’accompagnement du logiciel de santé mise à disposition des utilisateurs (et des intégrateurs du logiciel dans l’infrastructure d'une organisations de soin) doit établir clairement les capacités de sureté du logiciel de santé et les risques résiduels de cybersécurité restant de la responsabilité de l’utilisateur.

- La gestion des vulnérabilités : Un processus de gestion des vulnérabilités doit être mis en place pour identifier et analyser les vulnérabilités potentiellement exploitables par une menace, et y remédier le cas échéant par un correctif de sûreté ou par une mesure compensatoire. Cette activité doit être poursuivie pendant tout le cycle de vie du logiciel notamment après mise en service dans le cadre de la surveillance « post-market ».

- Gestion des incidents de sûreté : Un plan de réponse aux incidents de cybersécurité doit être défini pour en minimiser les conséquences pour les patients et utilisateur du logiciel et permettre une reprise du fonctionnement normal le plus rapidement possible.

IEC 81001-5-1 : Comment répondre aux exigences de conception et de vérification ?

La conformité aux normes IEC 81001-5-1 et IEC 62304 représente un défi majeur pour les développeurs de logiciels de santé. Les exigences sont nombreuses et complexes, et leur mise en œuvre sans outils et méthodologies adaptés peut être longue, fastidieuse et source d'erreurs.

Solutions, Formations et Expertises : L’offre ISIT

De nombreux outils et solutions sont disponibles pour les différentes étapes du processus de développement et de vérification des logiciels de santé, dont les activités requises suivantes :

Utilisés conjointement avec les méthodologies prescrites par la norme IEC 81001-5-1, ces outils permettent de répondre avec un effort / un cout minimal aux exigences de la norme et de garantir les performances de sûreté comme de sécurité et fiabilité des logiciels de santé.

Solutions, Formations et Expertises : L’offre ISIT

De nombreux outils et solutions sont disponibles pour les différentes étapes du processus de développement et de vérification des logiciels de santé, dont les activités requises suivantes :

- Formations normes Médicales : IEC 81001-5-1 et IEC 62304

- Gestion des exigences et de configuration : Ces outils permettent de gérer les exigences sur l’ensemble du cycle de vie, d’élaborer et d’enregistrer en gestion de configuration la traçabilité des exigences, des résultats d’essais et rapports d’analyse démontrant la satisfaction de l’ensemble des exigences.

- Analyse de composition du logiciel et détection des vulnérabilités (SBOM - Vulnerability Scanning) : ces outils scannent le code exécutable du logiciel de santé tel qu’il est réellement déployé à la recherche de composants logiciels tierce-partie « sur étagère » (COTS, Open Source) et dépendances (librairies), identifient les vulnérabilités connues de ces composants, permettant de réaliser une analyse d’impact à l’appui de l’analyse des risques cyber, et fournissent une solution de remédiation si elle existe.

- Analyse statique des failles de sûreté (SAST : Static Analysis Security Testing) : ces outils analysent le code source pour identifier de manière exhaustive les failles du code pouvant constituer des vulnérabilités potentielles, certains par une analyse statique syntaxique basée sur un standard reconnu tel que CERT, d’autres par une modélisation du code avec simulation de l’exécution en évaluant les données sur tous les chemins d’exécution possibles

- Analyse dynamique avec mesure de couverture de code (Test coverage analysis) : ces outils permettent de réaliser des tests dynamiques automatisés, avec mesure cumulative de couverture structurelle permettant de tester toutes les procédures du code dans toutes les configurations permises et s’assurer du fonctionnement correct notamment des fonctionnalités de sureté telles que l’authentification des utilisateurs, le chiffrement des communications, la signature des composants logiciels…etc. Ces outils peuvent aussi être utilisés pour automatiser les tests de pénétration (pen-test) et vérifier la robustesse du code en présence de tentatives de cyberattaque de façon efficace.

- Expertises : Grâce à nos campagnes de tests unitaires et d'intégration, nos audits de code pointus, une analyse des vulnérabilités ciblée et une validation rigoureuse, nous assurons la stabilité et la sécurité de vos solutions logicielles.

Utilisés conjointement avec les méthodologies prescrites par la norme IEC 81001-5-1, ces outils permettent de répondre avec un effort / un cout minimal aux exigences de la norme et de garantir les performances de sûreté comme de sécurité et fiabilité des logiciels de santé.